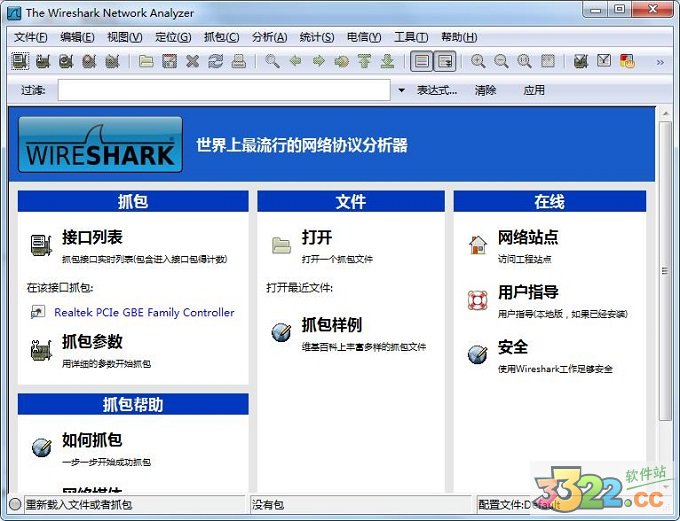

Wireshark过滤规则有哪些?Wireshark过滤规则汇总

Wireshark中文版作为一款网络封包软件能够实时检测网络数据并将数据包封包传输,用户通过浏览Wireshark中文版可以很清楚地了解网络数据状况。其功能的广泛性让网络管理员、网络安全程序师、甚至于普通人都能在生活与工作中用到Wireshark中文版,网络管理员通过它监测网络漏洞并修复,网络安全工程师可以通过它检查服务器中是否残留恶意程序,普通人也可以通过Wireshark中文版学习网络协定的知识。

一、过滤HTTP报文

**http.host==6san.com

http.host contains 6san.com

//过滤经过指定域名的http数据包,这里的host值不一定是请求中的域名

http.response.code==302

//过滤http响应状态码为302的数据包

http.response==1

//过滤所有的http响应包

http.request==1

//过滤所有的http请求,貌似也可以使用http.request

http.request.method==POST

//wireshark过滤所有请求方式为POST的http请求包,注意POST为大写

http.cookie contains guid

//过滤含有指定cookie的http数据包

http.request.uri==”/online/setpoint”

//过滤请求的uri,取值是域名后的部分

http.request.full_uri==” http://task.browser.360.cn/online/setpoint”

//过滤含域名的整个url则需要使用http.request.full_uri

http.server contains “nginx”

//过滤http头中server字段含有nginx字符的数据包

http.content_type == “text/html”

//过滤content_type是text/html的http响应、post包,即根据文件类型过滤http数据包

http.content_encoding == “gzip”

//过滤content_encoding是gzip的http包

http.transfer_encoding == “chunked”

//根据transfer_encoding过滤

http.content_length == 279

http.content_length_header == “279”

//根据content_length的数值过滤

http.server

//过滤所有含有http头中含有server字段的数据包

http.request.version == “HTTP/1.1″

//过滤HTTP/1.1版本的http包,包括请求和响应

http.response.phrase == “OK”

//过滤http响应中的phrase**

二、过滤端口

tcp.port eq 80 //显示源端口和目的端口为80的报文都显示

tcp.port == 80

tcp.port == 80 or udp.port==443

tcp.dstport==80 //只显示tcp协议的目标端口80

tcp.srcport==80 //只显示tcp协议的来源端口80

tcp.port >=1 and tcp.port <=80 //过滤端口范围

三、过滤协议

tcp

udp

arp

icmp

http

smtp

ftp

dns

msnms

ip

ssl

oicq

bootp

四、过滤mac地址

eth.dst == A0:00:00:04:C5:84 // 过滤目标mac

eth.src eq A0:00:00:04:C5:84 // 过滤来源mac

eth.dst==A0:00:00:04:C5:84

eth.dst==A0-00-00-04-C5-84

eth.addr eq A0:00:00:04:C5:84 // 过滤来源MAC和目标MAC都等于A0:00:00:04:C5:84的

五、比较操作符

lt less than:小于

gt 大于

ne:等于

六、报文长度过滤

udp.length ==100 // 这个长度是指udp本身固定长度8加上udp下面那块数据包之和

tcp.len >= 7 指的是ip数据包(tcp下面那块数据),不包括tcp本身

ip.len == 94 除了以太网头固定长度14,其它都算是ip.len,即从ip本身到最后

frame.len == 119 整个数据包长度,从eth开始到最后

七、and or匹配

and 符号 并

or 符号 或

tcp and tcp.port==80

tcp or udp

八、 匹配tcp参数

tcp.flags 显示包含TCP标志的封包。

tcp.flags.syn == 0x02 显示包含TCP SYN标志的封包。 tcp.window_size == 0 && tcp.flags.reset != 1

九、过滤报文内容

tcp[20] 表示从20开始,取1个字符

tcp[20:]表示从20开始,取1个字符以上

tcp[20:8]表示从20开始,取8个字符

tcp[offset,n]

eth.addr[0:3]==00:06:5B

udp[8]==14 (14是十六进制0x14)匹配payload第一个字节0x14的UDP数据包

udp[8:2]==14:05 可以udp[8:2]==1405,且只支持2个字节连续,三个以上须使用冒号:分隔表示十六进制。 (相当于 udp[8]==14 and udp[9]==05,1405是0x1405)

udp[8:3]==22:00:f7 但是不可以udp[8:3]==2200f7

udp[8:4]==00:04:00:2a,匹配payload的前4个字节0x0004002a

而udp contains 7c:7c:7d:7d 匹配payload中含有0x7c7c7d7d的UDP数据包,不一定是从第一字节匹配

以上介绍的内容就是关于Wireshark的过滤规则的相关介绍,不知道大家学会了没有,如果你也遇到了这样的问题的话可以按照小编的方法自己尝试一下,希望可以帮助大家解决问题,谢谢!!!了解更多的教程资讯亲关注我们天地网站~~~~~